Разное

В состав основанных на базе Windows NT операционных систем Microsoft,

начиная с Windows 2000, входит драйвер фильтра IP

протокола ipfltdrv.sys. С помощью этого драйвера приложения

с помощью API фильтрации пакетов (Iphlpapi.lib) могут управлять входящими/исходящими

пакетами. Кроме того, предусмотрен также интерфейс ловушки фильтра (filter-hook) для этого драйвера, с помощью

которого сторонние разработчики могут добавлять дополнительную функциональность

в систему: можно реализовать простой firewall (однако Microsoft

не советует поступать так в этом случае), отклонять/модифицировать пакеты и т.

д. Существует важное ограничение: одновременно в системе может быть активен

только один драйвер ловушки фильтра. На практике это означает, что если у вас

есть несколько приложений, использующих такие ловушки, то они не могут работать

одновременно.

По умолчанию драйвер ipfltdrv.sys не загружен. Чтобы его

активизировать, запустите редактор реестра (Regedit) и откройте раздел

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IpFilterDriver

и измените значение параметра Start

(по

умолчанию 3) на 2, после чего перезагрузите компьютер. При следующей загрузке

системы драйвер фильтра будет загружен автоматически.

Здесь предлагается небольшая утилита, реализованная с использованием драйвера ловушки фильтра. Такой драйвер является драйвером режима ядра (kernel-mode driver), следовательно, они работают только в системах на базе Windows NT (реально наш драйвер предназначен, как уже упоминалось выше, для систем Windows 2000 и выше). За основу был взят пример из Windows DDK, который был сильно доработан с использованием примеров из других источников. Пользовательский интерфейс основан на базе одной известной утилиты (профи наверняка узнаютJ).

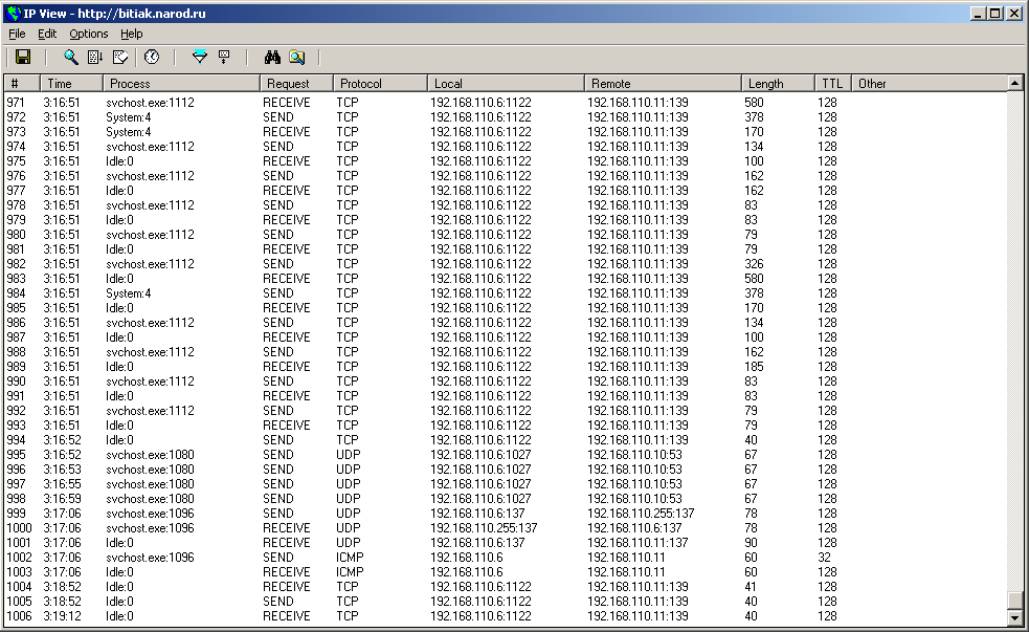

Так что же

делает наша утилита? Она просто выводит информацию о входящих/исходящих пакетах с указанием

протокола, адресов отправителя/получателя с портами назначения (если есть

смысл), а также некоторых параметрах пакетов в реальном режиме. Вообще-то для

этого предназначена программа TCPView

Pro Марка Руссиновича, но существует несколько причин, по которым можно

оправдать существование ещё одной утилиты:

1)

TCPView

Pro работает только с протоколами TCP и UDP, что иногда ограничительно;

2)

программа

Руссиновича не является бесплатной;

3)

работая

прекрасно на системах Windows 9x, на Windows 2000/XP/Server 2003 она вызывает крах системы с

кодом DRIVER_IRQL_NOT_LESS_OR_EQUAL, ошибка возникает в драйвере TDIMSYS.SYS (TCPView Pro использует этот

драйвер) по смещению 000005BB.

Система падает не сразу;

4)

конфликтует с Radmin 2.1 – при попытке зайти на

удалённую машину, где работает (или работал перед этим) TCPView Pro, может произойти крах

системы (см. предыдущий пункт), во всяком случае, приходится перезагружать

машину.

Конечно, всё это ни в коем случае не

есть попытка принизить заслуги Руссиновича — это было бы смешноJ. Тем более, кое-что из его арсенала

было и здесь позаимствовано.

Такие утилиты особенно полезны при

диагностике проблем в сети – позволяют обнаружить источники

зловредного/избыточного трафика. Поскольку предлагаемая программа не показывает

пассивные соединения, полезно использовать её в паре с утилитой TCPView того же

Руссиновича (эта программа является бесплатной).

Приведём экранный снимок нашей утилиты

Функции фильтрации пакетов пока не

реализованы. Кроме этого, можно также добавить блокировку пакетов по

адресам/портам в различных сочетаниях, надеюсь все эти дополнения реализовать в

будущем.

Для запуска скопируйте исполняемый

файл и драйвер в какой-нибудь каталог и запустите программу. Затем, чтобы

начать наблюдение за трафиком, выберите пункт меню File

| Set Hook (конечно, несколько неудачное

название, будет изменено). Пункт рядом предназначен для обратного действия.

Если вы забыли активизировать драйвер фильтра IP протокола ipfltdrv.sys (см. выше), ничего не произойдёт, так

что имейте это в виду.

Некоторые замечания. Утилита не использует никаких

сетевых функций для доступа во внешнюю сеть – это значительно усложнило бы

программу, да и такая цель не ставилась; если же вдруг стало вам интересно, кто

же это стучится к вам — откройте какую-нибудь online-страницу, где это можно узнать,

например, эту: TOOLS-ON NET. Имя-адрес, возможно, не узнаете, но

узнаете хотя бы адрес провайдера незваного гостя. На том же сайте можно

проверить свою машину на предмет защищённости.

Утилита не мешает работе вашего firewall

(брандмауэра), на моей машине она захватывает пакеты до него.

Имя процесса (третий столбец) не

всегда имеет смысл, всего лишь выводится имя того процесса, в контексте

которого в данный момент времени исполнялся код драйвера. Это легко объяснить –

если, например, вас пингуют, то с удалённого хоста посылаются пакеты по

протоколу ICMP, который не привязан к определённому

порту и приложению. Но в целом, по статистике, процесс будет определён

правильно.

Программа

предоставляется “КАК ЕСТЬ”. Всячески приветствуются конструктивные замечания.

Версия: 1.0.0

Некоторые советы по безопасной работе

в Internet

Только личный опыт и основанные на

здравом смысле рассужденияJ.

Итак, что же делать и не делать?

Настоятельно рекомендую установить

хотя бы две операционные системы, например, Windows 2000 и XP.

Первая – для работы, а вторая исключительно для выхода в Internet

(«не режьте кроликов в ванной»). И стараться по возможности основную работу

делать в Windows 2000 (в нашем примере). Естественно,

эти системы ставятся на разные разделы диска, поэтому вы сводите к минимуму

риски, связанные с потерей/порчей данных. Если даже на ваш компьютер влез

злоумышленник, когда вы работали в Internet, он сможет похозяйствовать только

там, где вы ему позволили – на разделе диска, где у вас стоит Windows XP (это при условии, если вы закрыли

доступ к тому разделу, где у вас стоит рабочая система, как это сделать,

смотрите в разделе Как защитить свои диски). Чтобы

максимально затруднить несанкционированный доступ извне – обязательно поставьте

firewall в паре с антивирусом! Правда, для

обычного пользователя настроить правильно firewall – задача непосильнаяL. Если же вам это по зубам, то

прикройте порты 135 (простому пользователю этот порт как корове седло) и

137-139. Хороший firewall много что из ненужного может

отключить сам (но не всегда!). Ладно, не будем больше о грустномJ. Старайтесь не пользоваться монстрами

типа Outlook – многие вирусы/черви рассчитаны

именно на такие программы, навороченные сверх меры. Для просмотра почты вам

вполне достаточно обычного Web-интерфейса Internet Explorer. Ну и, естественно, не открывайте

подозрительные письма (даже если клянутся с вами поделиться украденными

миллионами какого-нибудь африканского диктатора, или в вечной любви), не

запускайте неизвестные файлы.

Б. И. Тулеуов.

Караганда, 21 февраля 2006 г.

Изменён: 12 мая 2006 г.

Как русифицировать

Scientific Word (Scientific WorkPlace)